介绍

在我们的数字世界中,保护Web应用程序至关重要。想象一下您的应用程序作为安全保险库,而Servlet Security则是守护它的锁。在这篇博客文章中,我们将逐步深入研究Servlet安全性,并探索各种身份验证方法的功能,以确保我们的应用程序和用户的安全。

Servlet Security入门

想象创建了一个令人印象深刻的Web应用程序。现在,您如何确保只有授权的个人访问它?这是身份验证发挥作用的地方。您的应用程序希望在授予您进入之前确认您的身份。

要实现前三种身份验证方法,您需要将以下内容添加到tomcat-users.xml文件,通常在Tomcat的conf目录中找到:

这将充当安全领域(身份验证PPROVIDER)

<role rolename="ADMIN"/>

<role rolename="CUSTOMER"/>

<role rolename="CLERK"/>

<user username="safvan" password="123" roles="CUSTOMER"/>

<user username="user1" password="123" roles="CLERK"/>

<user username="admin" password="^*&^*&hghsd" roles="ADMIN,CUSTOMER"/>

验证的不同方法

1.基本身份验证:最好的简单性

考虑基本身份验证作为友好的门卫,要求您提供您的姓名和密码。这就像说:“嘿,我认识你!进来。”但是,请记住,此方法适用于非敏感信息。

在基本身份验证中,客户端以纯文本发送包含用户名和密码的请求。服务器以请求的信息或错误响应。基本身份验证的语法如下:

Authorization: Basic <base64-encoded(username:password)>

由于用户名和密码是base64编码,因此由于安全疑虑而不建议使用此方法。

。2. Digest身份验证:安全难题

接下来,我们有消化身份验证。想象一下,发送一条秘密消息,该消息在发送之前会被扰乱。收件人将其解释并验证您的身份。这就像一个拼图,只有您和服务器可以解决,确保您的秘密保持安全。

消化身份验证是一种更复杂的身份验证形式。客户端向服务器启动请求,该请求使用nonce(一次性使用号码)响应,并请求客户端的身份验证。然后,客户对用户名,密码和领域的NonCE和加密版本(A HASH)进行响应。服务器根据自己的哈希验证了客户端的哈希,并且如果哈希不匹配,则提供请求的信息或返回错误。

要在Java Servlet应用程序中配置Digest身份验证,请在web.xml文件中添加以下内容:

<security-constraint>

<web-resource-collection>

<!-- Define your secure URLs here -->

<url-pattern>/secure-path/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>ROLE_MANAGER</role-name>

</auth-constraint>

</security-constraint>

<login-config>

<auth-method>DIGEST</auth-method>

<realm-name>myrealm</realm-name>

</login-config>

请记住,由于其漏洞,应在安全连接上使用摘要身份验证。

3.表格身份验证:您的个性化访问卡

现在,Envision 形成身份验证作为独家事件的个性化邀请。您可以在邀请卡上填写详细信息,并且该应用程序时尚欢迎您。开发人员可以灵活地制作一个吸引人的登录页面并优雅地管理错误。

表格身份验证涉及在POST请求正文中发送用户凭据。此方法广泛用于Web应用程序:

<h1 style="color:red;text-align:center;">Login Page</h1>

<form action="j_security_check" method="POST">

<table border="1" bgcolor="cyan" align="center">

<tr>

<td>Username:</td>

<td><input type="text" name="j_username"></td>

</tr>

<tr>

<td>Password:</td>

<td><input type="password" name="j_password"></td>

</tr>

<tr>

<td colspan="2"><input type="submit" value="Login"></td>

</tr>

</table>

</form>

4.客户端认证:数字护照

您听说过客户端认证吗?就像拥有数字护照一样。而不是密码,而是显示您的数字证书 - 只有您拥有的唯一ID。服务器验证它,并在确认后授予您访问。此方法是机密交易的理想选择,例如共享信用卡信息。

客户端认证涉及客户提供身份验证的数字证书。然后,服务器验证此证书以确保其合法性。

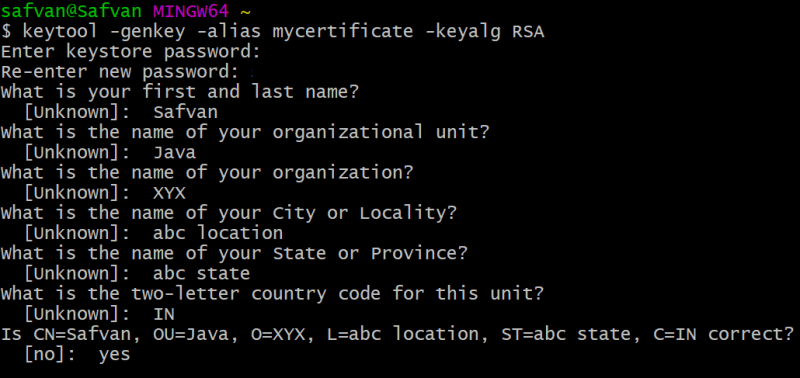

使用JDK提供的工具(密钥工具)创建数字证书

要配置client-cert身份验证,请使用JDK提供的keytool工具使用RSA算法生成数字证书。这是如何在server.xml配置文件中设置它的示例:

<Connector

protocol="org.apache.coyote.http11.Http11NioProtocol"

port="8443"

maxThreads="150"

SSLEnabled="true">

<SSLHostConfig>

<Certificate

certificateKeystoreFile="/path/to/mykeystore.keystore" <!-- Default: {user.home}/.keystore -->

certificateKeystorePassword="keystore_password"

type="RSA"/>

</SSLHostConfig>

</Connector>

混合模式以增强安全性

令人兴奋的消息是您不必仅坚持一种身份验证方法。使用Servlet Security,您可以组合并匹配这些身份验证方法,类似于将各种浇头添加到披萨中。通过使用和谐的基本,摘要,表单和客户端 - 列表方法,您可以为应用程序创建强大的盾牌。

基本考虑

这些身份验证方法提供了值得信赖的保护,但它们确实有局限性。例如,客户端-CERT需要服务器支持HTTPS。因此,确保您的数字要塞具有必要的工具。

手动身份验证和授权的缺点

在手动固定servlet方面,有某些缺点要注意:

- 有限的保护:手动方法可能缺乏专门安全框架提供的高级安全功能。

- 复杂性:实施手动安全性可能是复杂的,容易出现错误,尤其是在管理多个用户角色和权限时。

- 维护挑战:手动安全性可以导致密切耦合的代码,使维护和更新变得复杂。

- 不一致的实施:手动方法可能会导致应用程序不同部分的安全措施不一致。

- 人类错误:实施过程中的错误可能会引入脆弱性。

- 缺乏集中管理:管理用户帐户,角色和权限随着应用程序量表而变得复杂。

- 有限的审计:手动方法可能缺乏全面的审计和记录功能。

- 可伸缩性问题:随着应用程序的增长,手动管理变得更加复杂并可能影响性能。

- 专业知识依赖性:手动安全依赖于开发人员的专业知识,这可能会有所不同。

- 合规性挑战:如果没有专用的安全框架,满足监管要求可能会很艰难。

- 集成限制:手动方法可能不会集成