在本文中,我再次深入研究Wireshark脚本的深处,发现了一些非常规的技术来揭示隐藏的威胁并确定可疑活动。

揭示秘密渠道:

隐秘渠道是绕过传统安全措施的隐形通信路径。要揭露这些隐藏的通道,您可以利用Wireshark脚本和Python的灵活性。

以下脚本在看似无害的网络流量中检测隐藏的通信:

import pyshark

#Open the captured packets file

cap = pyshark.FileCapture("packets.pcapng")

#Detect suspicious covert channels

for pkt in cap:

if "HTTP" in pkt:

payload = pkt.http.payload

if payload and payload.startswith("CovertChannel"):

print(f"Covert Channel Detected: {payload}")

通过分析HTTP数据包的有效载荷,它可以识别采用特定关键字或模式的秘密渠道。这照亮了秘密通信,使您可以采取适当的对策。

发现DNS隧道:

DNS隧道是一种通过将数据封装在DNS请求和响应中,用于绕过网络安全性。让我们在这些秘密通道上亮起。

以下脚本标识了潜在的DNS隧道:

import pyshark

import dnslib

#Open the captured packets file

cap = pyshark.FileCapture("packets.pcapng")

#Detect potential DNS tunnels

for pkt in cap:

if "DNS" in pkt:

dns_packet = dnslib.DNSRecord.parse(pkt.dns.raw)

for question in dns_packet.questions:

if "tunnel" in str(question.qname):

print("Potential DNS Tunnel Detected!")

通过解析DNS数据包并检查请求的域名(问题),您可以查明可疑查询,以表明DNS隧道的存在。该脚本是针对秘密数据剥落的宝贵预警系统。

利用统计异常检测:

可以通过利用统计异常检测技术来增强入侵检测。 Wireshark脚本拼写,结合Python的统计库,可以帮助我们确定与正常网络行为的偏差。

请考虑以下脚本,该脚本适用于数据包大小:

import pyshark

import numpy as np

from scipy.stats import zscore

#Open the captured packets file

cap = pyshark.FileCapture("packets.pcapng")

#Extract packet sizes

packet_sizes = [int(pkt.length) for pkt in cap]

#Detect anomalous packet sizes

z_scores = zscore(packet_sizes)

anomalies = np.where(z_scores > 3)[0]

if len(anomalies) > 0:

print("Anomalous Packet Sizes Detected!")

通过计算数据包大小的Z分数并将其比较到阈值,它可以识别出显着偏离预期范围的数据包。该脚本使您可以发现异常的数据包大小模式,可能表明网络异常或恶意活动。

端口扫描检测器:

端口扫描仪检测器对于网络安全至关重要,因为它有助于识别未经授权的扫描活动。通过检测端口扫描,它使管理员可以在其系统中查明潜在的漏洞,并采取适当的措施来减轻风险。

这个主动的脚本旨在涵盖这些基础:

import pyshark

#Open the captured packets file

cap = pyshark.FileCapture("packets.pcapng")

#Track port scanning activities

scan_counter = {}

#Detect port scans

for pkt in cap:

if "TCP" in pkt:

src_ip = pkt.ip.src

dst_ip = pkt.ip.dst

src_port = pkt.tcp.srcport

dst_port = pkt.tcp.dstport

activity = f"{src_ip}:{src_port} --> {dst_ip}:{dst_port}"

if activity in scan_counter:

scan_counter[activity] += 1

else:

scan_counter[activity] = 1

#Identify potential port scanning activities

for activity, count in scan_counter.items():

if count > 5: #Adjust the threshold as per your needs

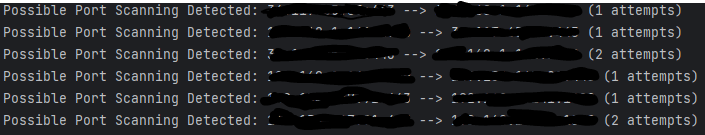

print(f"Possible Port Scanning Detected: {activity} ({count} attempts)")

脚本检查每个数据包以确定它是否与TCP协议关联。对于两个端点之间的每个通信流,都会生成一个独特的标识符。当脚本遇到数据包时,它会相应地更新计数器。如果计数超过预定义的阈值,则会触发警报,表明正在进行端口扫描。

暴露DNS缓存中毒攻击:

网络的DNS基础架构显然至关重要,这些攻击可能导致不正确的DNS响应。他们还可以导致用户将用户重定向到恶意网站,拦截他们的通信或损害其数据。

通过有效检测和防止此脚本以下脚本确保我们系统的可靠性和可信度:

import pyshark

import dnslib

#Open the captured packets file

cap = pyshark.FileCapture("packets.pcapng")

#Track DNS cache poisoning attempts

poisoning_attempts = []

#Detect DNS cache poisoning attacks

for pkt in cap:

if "DNS" in pkt:

dns_packet = dnslib.DNSRecord.parse(pkt.dns.raw)

for question in dns_packet.questions:

if question.qtype == dnslib.QTYPE.ANY:

qname = str(question.qname)

if qname not in poisoning_attempts:

poisoning_attempts.append(qname)

#Display the identified DNS cache poisoning attempts

if poisoning_attempts:

print("Detected DNS Cache Poisoning Attempts:")

for attempt in poisoning_attempts:

print(attempt)

else:

print("No DNS Cache Poisoning Attempts Detected.")

通过解析捕获的数据包,脚本可以标识DNS数据包并检查任何类型请求的问题部分。如果找到任何类型的请求,则脚本将提取域名,并检查它是否已经在检测到的中毒尝试列表中。如果没有,它将域名添加到列表中。

最后,脚本显示已识别的DNS缓存中毒尝试,或者一条消息表明未检测到未曾尝试的尝试,请留下以下结果:

在看似无害的网络流量中检测隐藏的通信使我们能够暴露出可能不会引起注意的漏洞。我希望您从这些脚本中找到一些用途,并记住,您将需要广泛更改它们以从您自己的网络中获得一些用途!